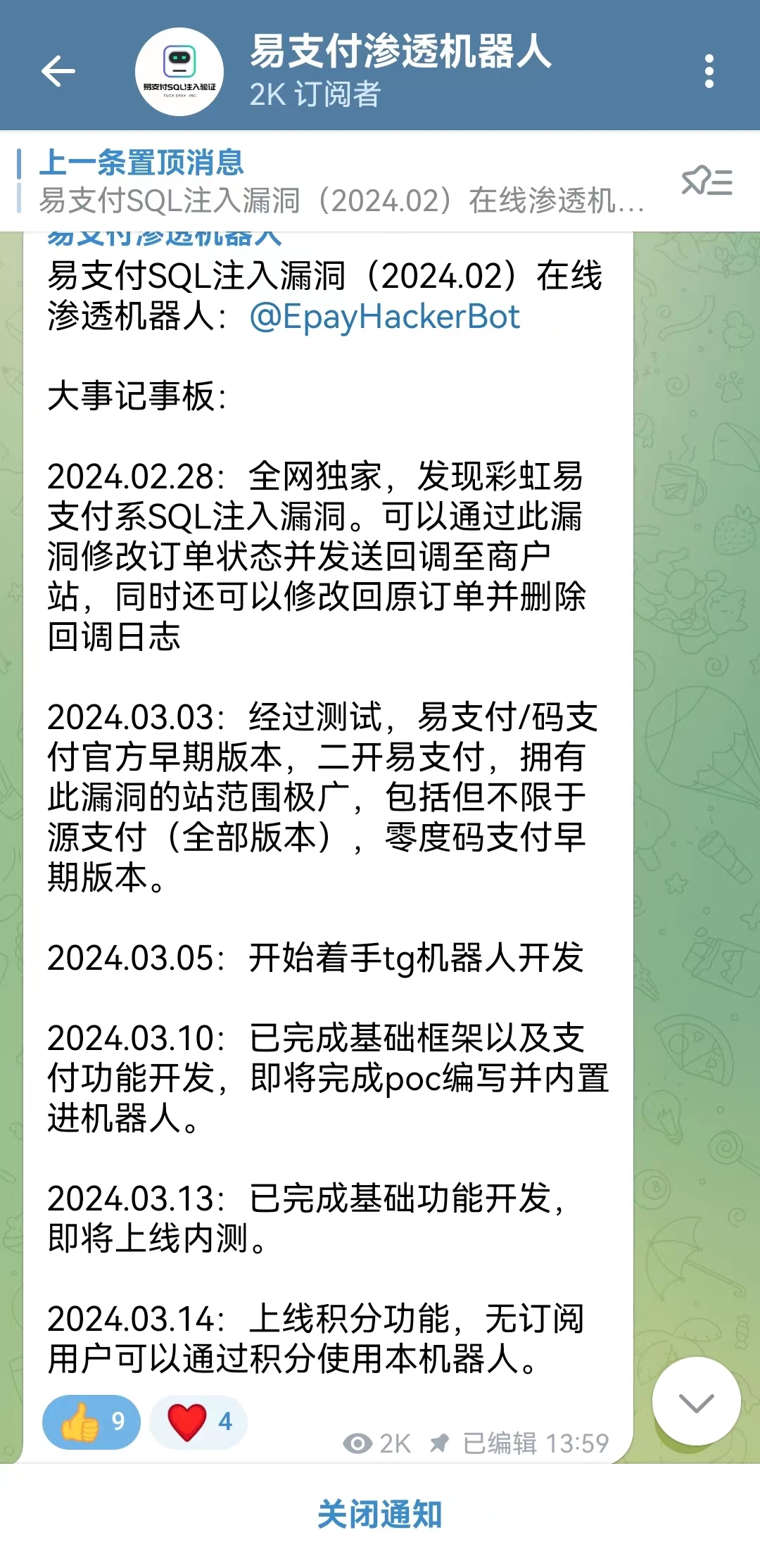

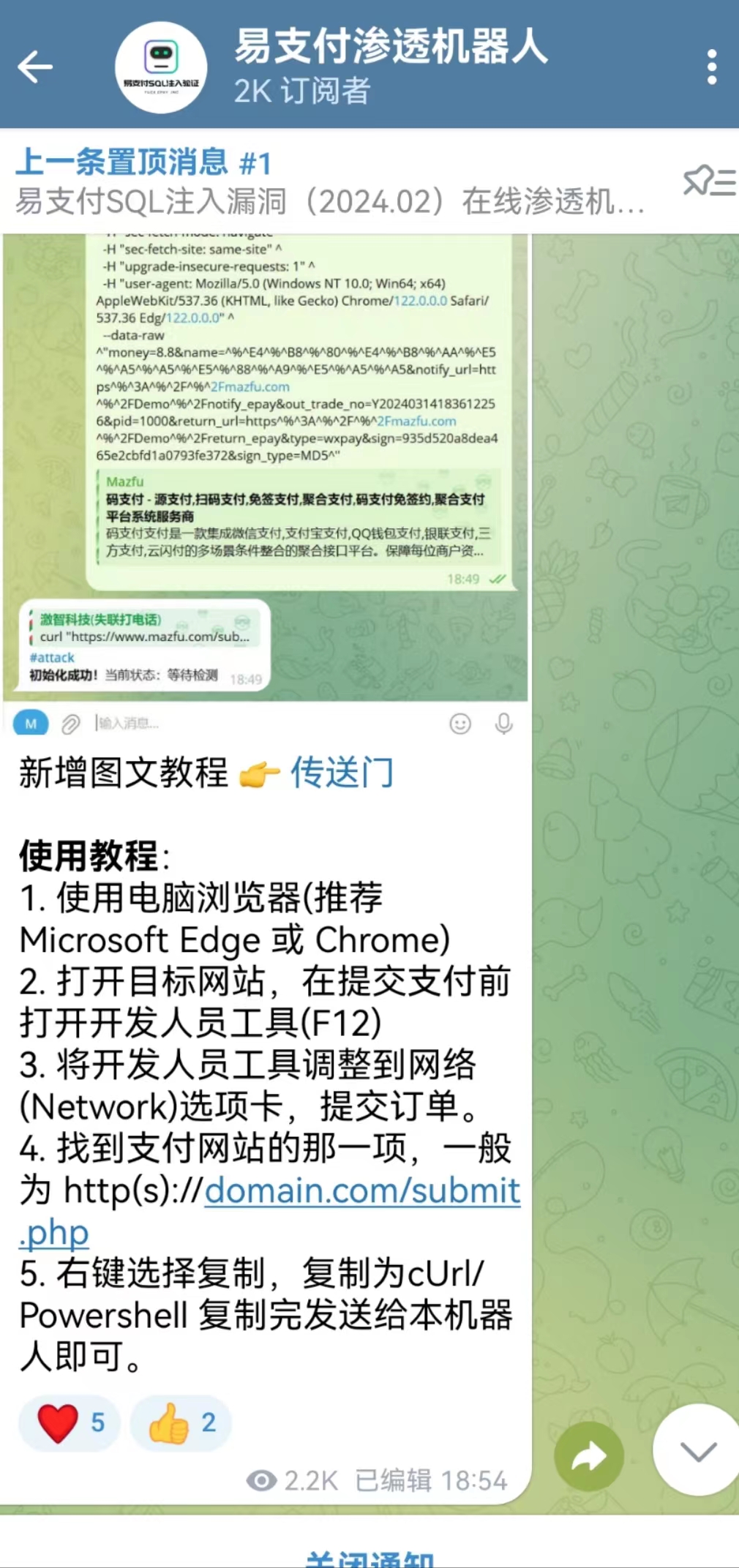

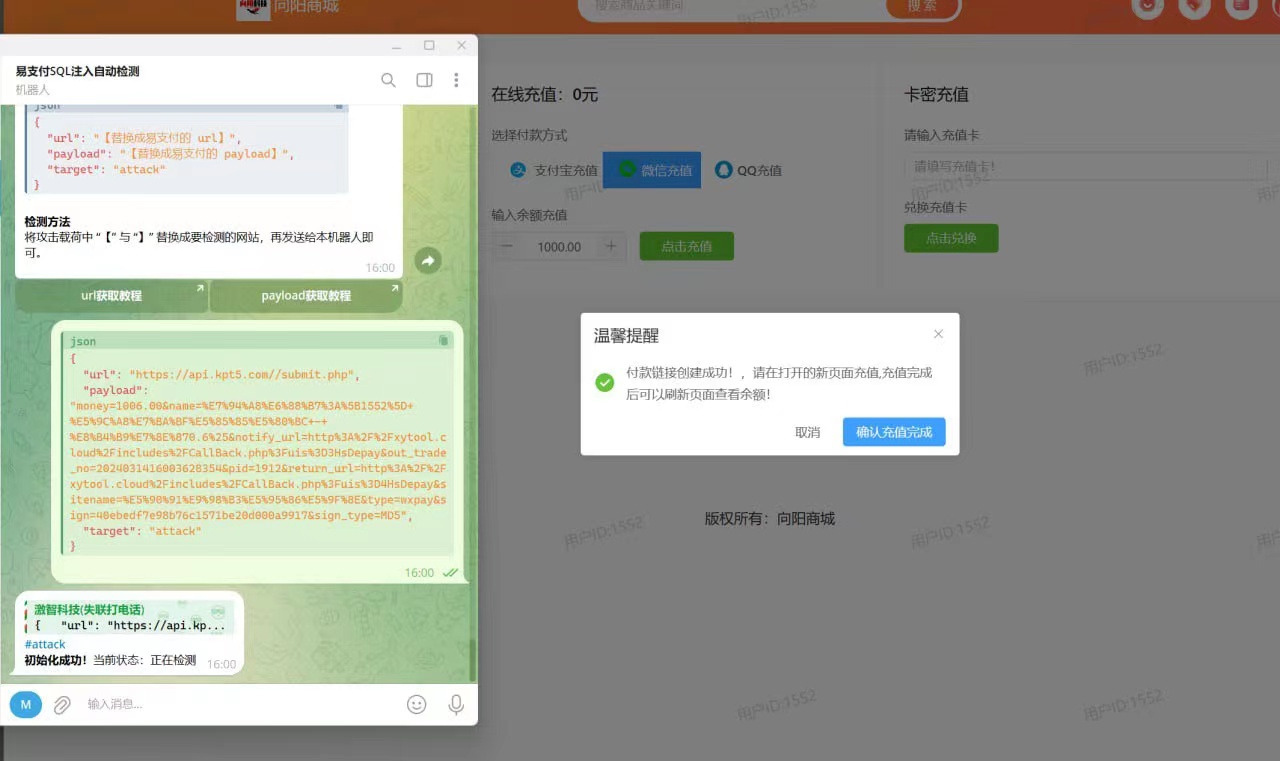

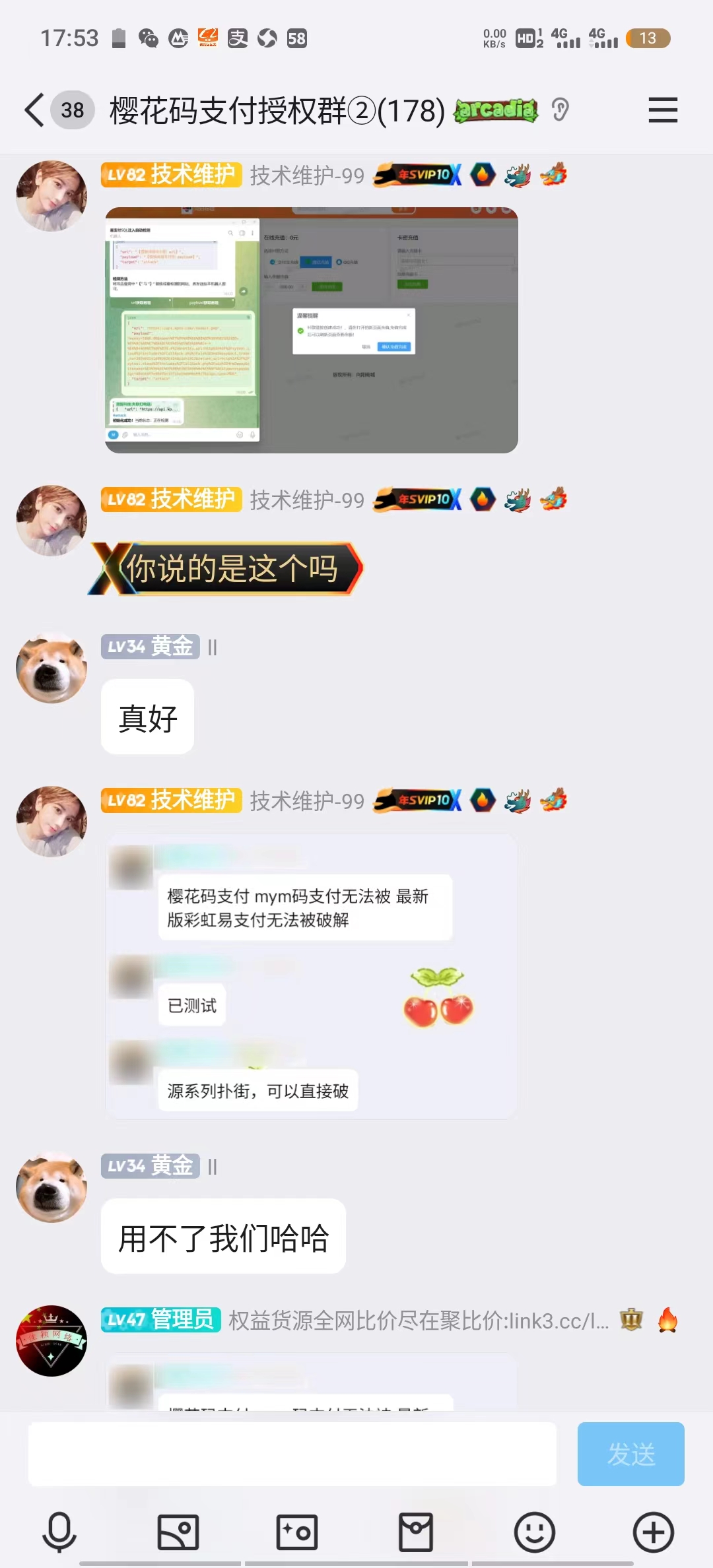

3月15日 最新消息:今天云打折站长收到消息,在一个程序员售后群中,有人分享了一张关于“易支付 SQL注入测试”的截图。截图显示,某个网站使用的支付接口被SQL注入攻击,导致订单回调被篡改,从而使支付成功。

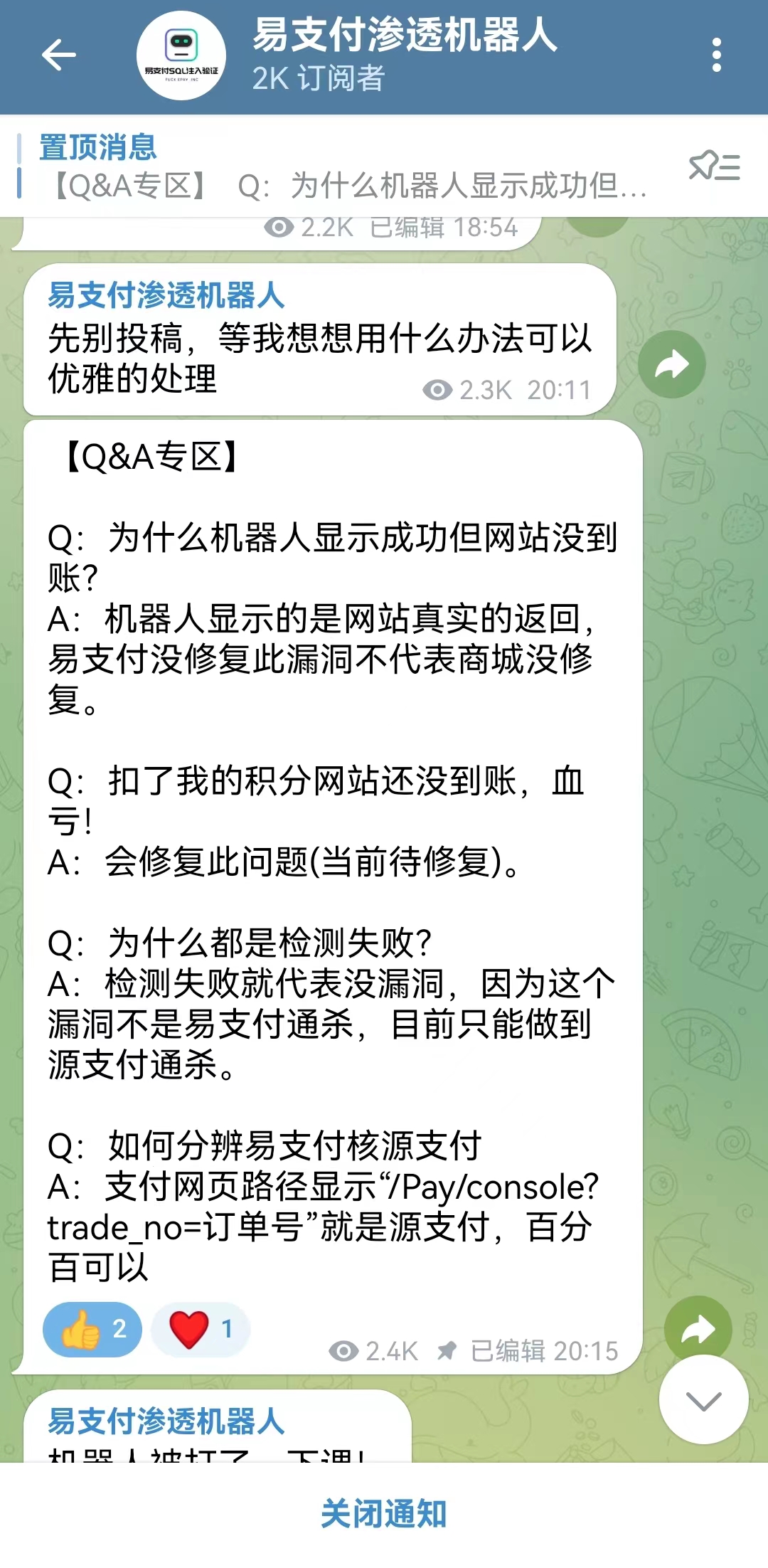

收到消息后,云打折站长第一时间去群里核实相关信息真实性。通过截图中的“tq机器人”名字云打折站长找到了相关的信息。并且,这一消息在网络中迅速传播,越来越多的人开始测试自己的网站或者同行的网站,发现只要使用了这款程序支付接口的的电商平台和发卡平台都会受到影响,无一幸免。损失最大的是,自助发卡平台和自助充值平台。通过这个漏洞支付接口,可以任意进行充值,估计全网损失应该百万以上。受影响最大的是Ypay源码,全系版本被证明都可以被利用,如果支付地址中有此段网址【/Pay/console?trade_no=】证明完全再被利用的范围,请及时关闭自动充值接口。彩虹码支付也有部分版本受此影响,只有樱花码支付没有受到此漏洞影响。